В постоянно развивающемся мире кибербезопасности аналитики сталкиваются с растущим объемом угроз и оповещений. Это приводит к значительной нагрузке, снижению бдительности и, как следствие, к риску пропустить реальную атаку. Может ли искусственный интеллект (ИИ) стать решением этой проблемы, автоматизируя сортировку оповещений и позволяя специалистам сосредоточиться на самом важном?

Проблемы, с которыми сталкиваются аналитики кибербезопасности

Согласно опросам и наблюдениям, аналитики по безопасности часто выделяют одни и те же “болевые точки”, которые существенно усложняют их работу и приводят к так называемой “усталости от оповещений”:

- Чрезмерный объем оповещений: “В сутках недостаточно часов, чтобы справиться с объемом оповещений в моем списке.” Системы безопасности генерируют тысячи оповещений ежедневно, многие из которых являются ложными срабатываниями.

- Сложность различения ложных срабатываний: “Я не могу эффективно использовать свое время, потому что не могу отличить ложные срабатывания от истинных.” Это приводит к бесполезной трате времени на анализ безвредных событий.

- Риск пропуска реальных угроз: “Я боюсь, что пропущу настоящую атаку, потому что оповещение теряется в ложном шуме моего устаревшего решения.” В огромном потоке оповещений легко потерять действительно критические инциденты.

Почему возникают эти проблемы?

Основные причины этих “болевых точек” кроются в несовершенстве традиционных систем обнаружения:

- Упрощенное сопоставление условий и аномалий: Многие системы базируются на простых правилах, что приводит к большому количеству ложных срабатываний.

- Неспособность использовать контекст: Отсутствие анализа контекста сетевых событий приводит к неэффективности обнаружения. Без понимания, что является “нормальным” поведением для конкретной среды, сложно отличить доброкачественную активность от вредоносной.

- Акцент на обнаружении, а не на организации: Большинство решений сосредоточены на генерации оповещений, но игнорируют вопросы их эффективной приоритизации и сортировки для аналитика.

Vectra AI: Революция в управлении оповещениями с помощью контекстуального ИИ

Vectra AI с момента своего основания сосредоточилась на создании передовых средств обнаружения, минимизирующих ложные срабатывания. Ключевым элементом этого подхода является расширение возможностей алгоритмов ИИ контекстом из сети.

В отличие от традиционных продуктов сетевой безопасности, которые ищут простые шаблоны или статистические аномалии без глубокого понимания контекста, Vectra AI обрабатывает обнаружения, используя широкий спектр сетевого контекста. Это позволяет системе идентифицировать аномалии подобно тому, как это сделал бы опытный аналитик безопасности.

Пример из практики: Обнаружение “Smash and Grab Exfil”

Возьмем для примера обнаружение “Smash and Grab Exfil”. Система Vectra AI:

- Определяет нормальный трафик данных: Анализирует, какой объем перемещения данных является нормальным для каждой подсети в вашей среде.

- Учитывает популярные ресурсы: Принимает во внимание сайты и сервисы, которые обычно используются в вашей сети.

- Ищет аномальные исходящие потоки: Выявляет нетипичные исходящие потоки данных, даже в зашифрованных каналах, что является критически важным для обнаружения скрытых угроз.

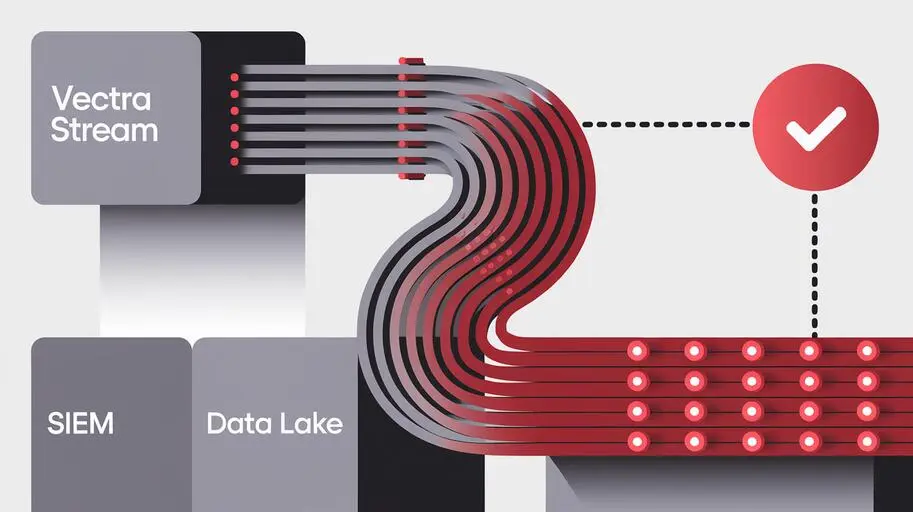

Кроме того, Vectra AI интегрирует обнаружения между сущностями хоста и учетной записи, изучая их “архетипы” и идентифицируя каждый объект. Это позволяет расставлять приоритеты обнаружения для аналитиков в действенной, ранжированной форме, значительно упрощая работу по сравнению с конкурентами, которые просто генерируют обнаружения и оставляют их на самостоятельный разбор аналитику.

Вызов “True Positives”: Когда истинное обнаружение не является вредоносным

Даже после минимизации ложных срабатываний, остается еще один важный аспект – работа с “True Positives” (истинными срабатываниями). Дело в том, что не все “True Positives” являются вредоносными. Иногда поведение соответствует тому, что показывает система, в контексте, в котором происходит событие, но оно может быть доброкачественным, а не злонамеренным.

Яркий пример: Доброкачественный DNS-туннель

Рассмотрим случай, когда некоторые антивирусные продукты встраивают поиск хешей в запросы DNS к поставщику антивируса. Такое поведение может быть очень похожим на кодирование данных канала управления и контроля (C2) в полезной нагрузке DNS, и это потому, что, по сути, это настоящий DNS-туннель. Однако, в этом конкретном случае он не является злонамеренным, а скорее доброкачественным.

Философия Vectra AI заключается в том, чтобы обеспечить видимость таких высококачественных обнаружений поведения и методов злоумышленников. Но при этом важно балансировать это, отдавая приоритет только высоконадежным, коррелированным обнаружениям на уровне хоста или учетной записи для пользователя.

AI-Triage: Интеллектуальная сортировка доброкачественных “True Positives”

Это осознание подтолкнуло Vectra AI к разработке решения AI-Triage. Цель заключалась в том, чтобы применить передовые методы машинного обучения и искусственного интеллекта, которые используются для работы основных алгоритмов Vectra AI, для различения вредоносных и доброкачественных “True Positives”. Главная цель – в значительной степени устранить необходимость для клиентов анализировать доброкачественные “True Positives”, при этом отдавая приоритет вредоносным для немедленного реагирования.

Как работает AI-Triage?

AI-Triage является неотъемлемой частью платформы Vectra AI и работает по следующему принципу:

- Автоматический анализ обнаружений: AI-Triage автоматически анализирует все активные обнаружения в системе.

- Использование контекста: Система использует контекст отдельных обнаружений, а также общие черты между ними.

- Поиск доброкачественных случаев: Цель – найти доброкачественные “True Positives”, которые можно автоматически отсортировать от имени клиента.

Пример работы AI-Triage: Если система видит десятки конечных точек, которые генерируют одно и то же обнаружение скрытого HTTPS-туннеля к одному и тому же месту назначения в течение как минимум 14 дней без других признаков компрометации, AI-Triage может с уверенностью определить это как доброкачественный “True Positive”. Затем система автоматически создаст правило сортировки от имени клиента, освобождая аналитика от необходимости тратить на это ценное время. Если аналитик захочет просмотреть это обнаружение, такая возможность, как и раньше, будет доступна на платформе, но не требует каких-либо действий аналитика и не влияет на оценку хоста или учетной записи.

Значительное сокращение нагрузки на аналитиков

Изначально поддержка AI-Triage была внедрена для обнаружений на основе C2 (Command and Control) и Exfil (утечка данных), а затем расширена на обнаружения на основе Lateral (боковое перемещение).

Результаты впечатляющие: AI-Triage снижает общее количество обнаружений, которые в противном случае пришлось бы расследовать аналитику, более чем на 80%. Это означает, что специалисты могут посвятить значительно больше времени событиям, которые действительно требуют их внимания и экспертизы.

Развертывание AI-Triage: Простота и эффективность

Одним из ключевых преимуществ AI-Triage является его простота внедрения. Решение не требует от заказчика никакой настройки или администрирования.

Активация в один клик

Вы можете активировать возможности AI-Triage, просто перейдя в “Настройки” -> “AI-Triage” и включив функцию. После этого AI-Triage начнет работать в фоновом режиме, выявляя доброкачественные “True Positives” с высокой степенью достоверности и автоматически сортируя их для вас.

Уже через 30 дней с момента выпуска более половины клиентов Vectra AI активировали AI-Triage, наблюдая существенное сокращение доброкачественных “True Positives”. Это только начало пути Vectra AI к повышению эффективности аналитиков безопасности, и в следующих релизах возможности AI-Triage будут расширяться на новые сценарии и другие продукты в портфолио компании.

NWU: Ваш партнер в кибербезопасности с Vectra AI в Украине

Благодаря компании NWU, официальному дистрибьютору Vectra AI в Украине, отечественный IT-рынок получил доступ к передовому решению NDR (Network Detection and Response) от мирового лидера. NDR является неотъемлемой частью современной SOC-триады (Security Operations Center).

Компания NWU является официальным дистрибьютором высокоэффективных продуктов и решений в сфере сетевой информационной безопасности и телекоммуникационного оборудования от ведущих мировых производителей в Украине, на Южном Кавказе и в Центральной Азии.

Готовы оптимизировать работу вашего SOC?

Купить NDR для SOC или заказать тестирование решения Vectra AI можно, обратившись в компанию NWU. Узнайте больше о том, как искусственный интеллект может революционизировать вашу кибербезопасность и освободить ваших аналитиков от рутинной работы.