Нулевое доверие Zero Trust – популярный термин, который в последнее время можно встретить повсюду, но эта концепция не нова. Модель Zero Trust Network или Zero Trust Architecture была создана в 2010 году Джоном Киндервагеном (John Kindervag), аналитиком Forrester. Одиннадцать лет спустя директора по информационной безопасности и ИТ-директора все чаще применяют и внедряют модель безопасности Zero Trust в своих организациях.

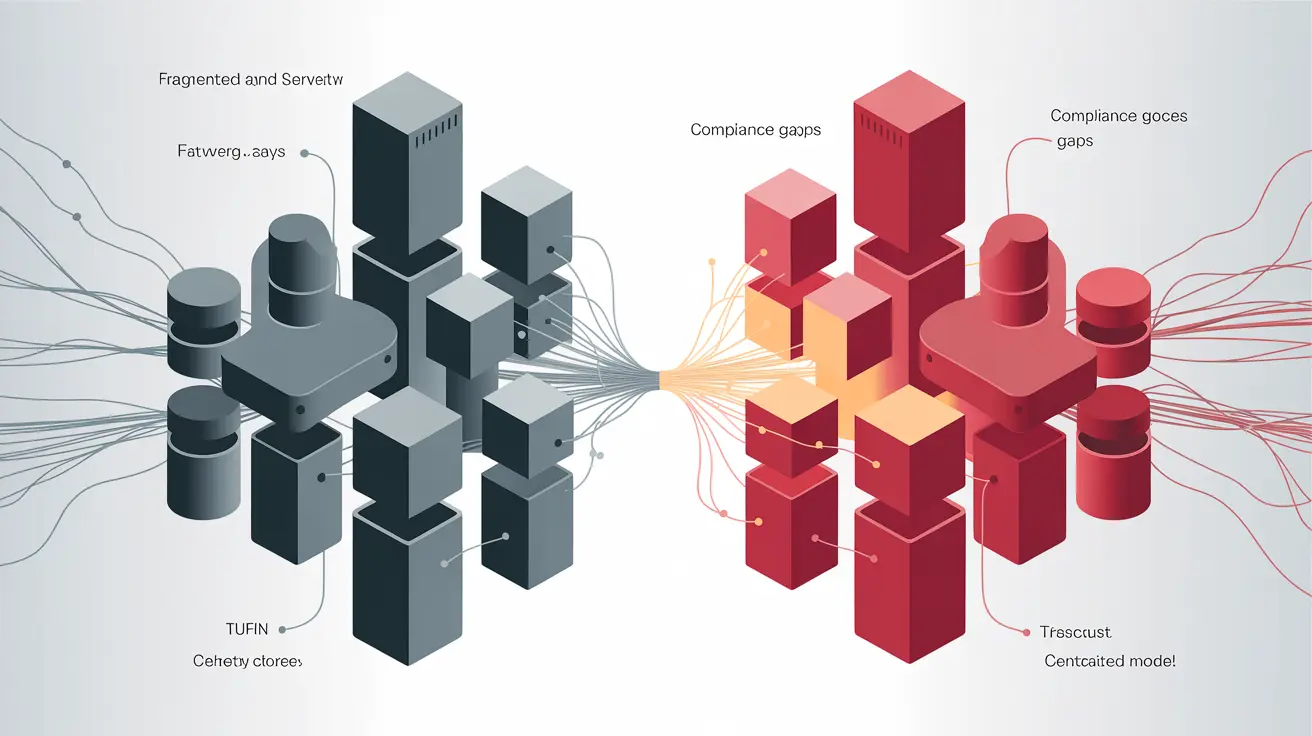

Модель Zero Trust предлагает перейти от модели безопасности, основанной на защите периметра, к модели, которая предусматривает непрерывную проверку доверия. Фактически, эта модель предполагает, что сеть уже взломана.

Ключевая рекомендация – создать микропериметры или микросегменты для контроля доступа к конфиденциальным активам и ограничения потенциального ущерба от действий злоумышленников.

За прошедшие годы Forrester расширил исходную модель за рамки сегментации, включив в нее другие элементы, чтобы гарантировать, что только нужные люди или ресурсы имеют необходимый доступ к нужным данным и услугам, а именно:

- Данные – категоризируйте и классифицируйте данные в зависимости от степени конфиденциальности; также упоминается шифрование данных;

- Рабочие нагрузки и устройства – применяйте элементы управления Zero Trust, такие как шифрование и безопасность данных;

- Пользователи – ограничьте и строго соблюдайте контроль доступа;

- Сеть – выявляйте конфиденциальные и ценные активы, определяйте микросегментацию вокруг них;

- Видимость и аналитика – регистрируйте, коррелируйте и анализируйте каждое действие в разных средах;

- Автоматизация и оркестровка – внедрение автоматизации и интеграция с другими инструментами для улучшения обнаружения и реагирования.

Реализация модели Zero Trust: пошаговый план

1. Определите свои конфиденциальные активы

Первый шаг – это определение и приоритизация наиболее ценных активов, которые также требуют наивысшего уровня защиты (поверхность защиты или поверхность атаки). Здесь нужно привлекать других участников бизнеса, чтобы они помогли определить эти активы. Имейте в виду, что этот процесс завершается только после одобрения руководства.

Что такое чувствительные активы?

Составьте список критически важных ценных активов, которые могут нанести наибольший вред в случае компрометации. Ценными активами могут быть данные кредитных карт, PII, PHI, финансовые данные и т.д. Также это могут быть ваши устаревшие системы, в которых происходят основные бизнес-процессы. Кстати, определение чувствительных, критических или ценных активов полностью субъективно. Если вы спросите директора по работе с клиентами, для него, скорее всего, это будут данные о клиентах, но если вы спросите финансового директора, для него это будут финансовые данные. В конце концов, все сводится к вопросу, что может вас убить, а что – только навредить.

Для каких направлений бизнеса или процессов используются данные?

Учтите, что процессы используют такие важные активы, как отношения с клиентами, опыт сотрудников, получение доходов, соблюдение нормативных требований и т.д. Например, важно понимать, может ли скомпрометированный репозиторий кода привести к нарушению нормативных требований и судебному разбирательству.

У кого сейчас есть доступ?

Какие пользователи в настоящее время имеют доступ? Они привилегированные пользователи или нет? Учтите возможное количество вовлеченных пользователей в случае взлома.

Где находятся данные (SaaS или локально)?

Какие существуют текущие меры безопасности? Какие существуют элементы управления, чтобы мы могли выявить пробелы и принять меры?

Затем используйте матрицу вероятностей ниже, чтобы сопоставить риски (в первом столбце) и перечислить сценарии атак на основе вероятности в верхней части. Это отличный обзор наиболее критических рисков, вероятность возникновения которых является самой высокой. Это также простая матрица, которую вы можете представить совету директоров или руководству.

Здесь, во втором столбце, мы видим, что наибольшая вероятность утечки данных связана с заражением через электронную почту. Этот тип матрицы поможет вам определить и расставить приоритеты в том, как вы используете свои ресурсы.

2. Составьте карту основных бизнес-потоков ваших чувствительных активов

Этот шаг предназначен для составления карты и визуализации коммуникационных потоков в гибридной многооблачной среде. Это сложный и трудоемкий процесс идентификации всех активов в сети и выяснения того, как они обмениваются данными. Однако, анализируя трафик, мы можем построить схему управления доступом и политик сегментации.

На этом этапе лучше всего использовать Tufin. Tufin предоставляет централизованную консоль, которая помогает получить сквозную видимость и создать точную карту топологии сети, которая дает четкое представление о том, что развернуто, где, и что с чем взаимодействует (рабочие нагрузки, приложения и их зависимости, точки управления сетью и т.п.) в гибридной среде. Это экономит много времени и предоставляет высокоточную модель среды для быстрого старта или изменения модели сегментации. Одно важное замечание: чем точнее топология, тем меньше вероятность того, что что-то сломается при установке элементов управления безопасностью.

3. Создание сегментации архитектуры Zero Trust

На этом этапе архитектура сегментируется путем изучения всех подсетей и принятия решения, хотим ли мы разделить их еще больше. Также важно решить, где реализовать дополнительные меры безопасности, такие как MFA, PIM и другие. На этом этапе процесса Tufin позволяет оценить текущие правила сегментации и выявлять неправильно настроенные, избыточно разрешающие, неиспользуемые, избыточные, теневые и другие.

Tufin предоставляет релевантную информацию, такую как последнее обращение, последнее изменение, статус теневого копирования, описание правила и многое другое, что помогает снизить риск и усовершенствовать базу правил.

Кроме того, автоматический генератор политик (APG) от Tufin проверяет потоки трафика, чтобы оптимизировать существующие политики или автоматически генерировать новые политики, что помогает очистить и перенастроить сегментацию.

Для каждого нового правила или изменения правил анализ путей и анализ «а что, если…» подчеркивают потенциальное влияние изменений на мультивендорную гибридную среду.

4. Создание политики Zero Trust

Этот шаг касается создания политик безопасности Zero Trust, которые гарантируют, что только нужные люди или ресурсы имеют необходимый доступ к нужным данным и сервисам в гибридной среде. Именно здесь вы хотите убедиться, что ваши политики подходят для защиты ваших критически важных активов.

Tufin поможет в создании политик сегментации. Для сегментации на основе IP, матрица политики безопасности Tufin создает политику безопасности для управления разрешенным трафиком между зонами.

В облаке Tufin SecureCloud автоматически генерируются политики для приложений, которые требуют AWS, GCP и Azure, а также для сетевых политик Kubernetes.

5. Постоянный мониторинг и поддержка среды Zero Trust

Последний шаг – обеспечение актуальной базы правил путем постоянного мониторинга и автоматизации изменений, если это необходимо. В сложной инфраструктуре невозможно управлять безопасностью без автоматизации. Правила постоянно меняются и их следует регулярно пересматривать, удаляя и обновляя их при необходимости. Это практически невозможно без целостной точной топологии.

По правде говоря, большинство групп безопасности не меняют или не удаляют старые правила из-за страха вызвать проблему. И со временем у вас появятся сотни правил, которыми невозможно управлять вручную и которые больше не актуальны для текущих бизнес-потребностей и коммуникационных потоков.

Важно контролировать все аспекты сети, чтобы выявлять нарушения политик, такие как изменения несанкционированного доступа или правила, которые избыточно разрешают. Кроме того, очень важно идентифицировать высокосвязанные и уязвимые активы, чтобы вы могли расставить приоритеты и применить эффективное исправление.

Кроме использования Tufin для централизованного управления политиками сегментации, Tufin SecureChange может быстро автоматически вносить изменения. На самом деле это экономит огромное количество времени.

Благодаря SecureChange, каждое изменение правил разрабатывается оптимальным образом и проверяется на соответствие требованиям и политике безопасности. Полностью исключается негативное влияние человеческого фактора. Затем, для обеспечения точного и безошибочного процесса, все изменения автоматически вносятся во все соответствующие брандмауэры, облачные брандмауэры, группы безопасности и т.п.

Как лучше всего инициировать внедрение Zero Trust

Начните с малого и действуйте быстро. Важно с самого начала достичь определенного уровня успеха. Если вы сможете быстро продемонстрировать руководству или правлению реальную ценность и выгодность Zero Trust, вы завоюете их доверие, и вам даже могут быть предоставлены ресурсы для расширения развертывания Zero Trust на другие сегменты сетевой инфраструктуры.

Tufin Orchestration Suit – уникальное решение для украинского IT-рынка в портфеле компании NWU

Tufin Orchestration Suit – по-настоящему передовое и уникальное решение от мирового лидера кибербезопасности на отечественном IT-рынке, представленное в портфеле компании NWU, которая является официальным дистрибьютором Tufin на территории Украины. Благодаря чему у вас есть возможность купить Tufin в Украине. Tufin Orchestration Suit – желаемое решение для команд SOC любой украинской компании

Купить Tufin или получить дополнительную информацию и консультации по новому функционалу Tufin TOS R24-1 обращайтесь в NWU.