SASE (Secure Access Service Edge) сегодня активно обсуждается в сфере безопасности благодаря своему гибкому, облачному подходу, идеально подходящему для удалённой работы. Он обещает упростить управление доступом и политиками безопасности для пользователей, приложений и локаций. Но с внедрением каждой новой технологии возрастает сложность системы, особенно в гибридных ИТ-средах, где инфраструктура частично находится в облаке, частично — локально, с собственными политиками и инструментами контроля.

Почему внедрение SASE может создавать пробелы в соответствии и что с этим делать

Согласно данным 2025 Secure Network Access Report, 23 % специалистов по кибербезопасности считают управление политиками доступа в разных средах одной из ключевых проблем.

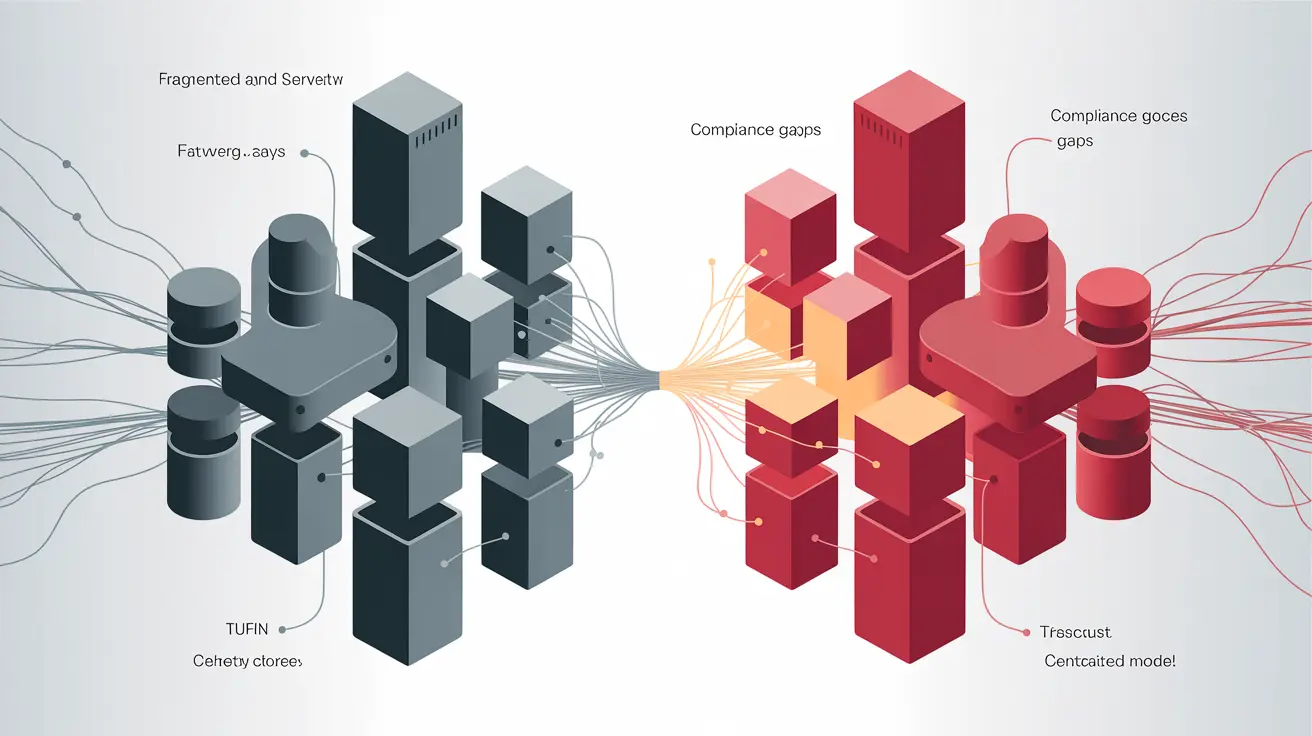

Это указывает на проблему прозрачности — пользователь может пройти авторизацию через SASE, но затем трафик будет проходить через внутренние фаерволы, сегментацию или облачные политики — и неизвестно, насколько внедрение SASE согласовано с ними.

Пробуксовка политик: где появляются «лазейки»

- В разных системах поддержка доступа настраивается отдельно, и правила не всегда синхронизируются.

- Часто удаление прав в одной среде не отображается в другой — доступ сохраняется там, где его не планировалось.

- Из-за дефицита прозрачности (visibility) сложно понять, действительно ли политики работают так, как прописано.

Как проявляются эти расхождения на практике

- Запрос на изменение политики «зависает» в одной системе, тогда как аналогичное изменение уже действует в другой.

- Новое приложение запускается без должной сегментации, потому что соответствующая команда не была уведомлена.

- Команды по-разному трактуют новые регуляции, логирование ведётся в разных системах, а аудит доступа превращается в хаотичную работу с таблицами.

Как выровнять политику без переделки всех инструментов

- Создайте единую модель безопасности — общее определение политик для фаерволов, облака и SASE, чтобы применять их в едином «языковом пространстве».

- Автоматизируйте изменения с учётом контекста — согласование, оценка рисков, откат и удаление устаревшего — всё в автоматическом потоке, чтобы изменения были отслеживаемыми.

- Мониторинг и контроль применения политик — выявляйте неиспользуемые правила и нарушения, регулярно очищайте базу политик.

- Объедините команды — единая система просмотра изменений и проверок показывает, где и как применяется политика.

- Автоматически документируйте соответствие — кто, когда и зачем внёс изменение; это упростит аудит и превратит его в подтверждение, а не реконструкцию.

Если SASE подключается к дата-центрам или облаку, важна видимость полного сетевого маршрута. Без этого — фрагментация контроля, хаос в политиках и низкая готовность к аудиту. Нужно начинать с построения единой модели, автоматизации изменений и согласования работы команд.

Внедрение SASE с Tufin

Tufin помогает интегрировать SASE в сложные гибридные среды, обеспечивая централизованное отображение сетей (on-prem + облако), контроль политик и аудит, включая Zscaler. Это позволяет выявлять и устранять пробелы в доступе, анализировать соединения и поддерживать готовность к проверкам.

Где купить решения Tufin

NWU — официальный дистрибьютор решений Tufin в Украине, на Южном Кавказе и в Центральной Азии. Мы предоставляем технические консультации, демонстрации, сопровождение внедрения и послепродажную поддержку. Обратившись в NWU, вы получите доступ к инновационным инструментам Tufin и профессиональную экспертизу в области управления сетевыми политиками и соответствием.