Статьи

Категории

Минимизация рисков сетевой безопасности: роль автоматизации в оптимизации политик безопасности

В современном быстро меняющемся цифровом ландшафте, организации сталкиваются с беспрецедентным уровнем угроз сетевой безопасности. Увеличение количества и сложности кибератак требует постоянной адаптации политик безопасности, чтобы эффективно защищать критически важные активы...

21/08/2025Tufin, Статьи

Единая Политика Безопасности: Стратегический Обзор для Руководителей

В современной IT-среде, где облака, on-premise и гибридные инфраструктуры переплетаются, управление разрозненными политиками безопасности создает серьезные риски для бизнеса.Единая политика безопасности, подкрепленная решениями Tufin, предлагает стратегический подход к централизованному управлению...

21/08/2025Tufin, Статьи

Централизованное управление брандмауэрами: Стратегические преимущества для бизнеса

В современном динамичном бизнес-ландшафте, где киберугрозы становятся все более изощренными и разнообразными, эффективное управление сетевой безопасностью является критически важным для защиты ценных активов и обеспечения непрерывности бизнеса. Централизованное управление брандмауэрами...

21/08/2025Tufin, Статьи

TufinOS теперь доступна в AWS Marketplace

Управление сетевой безопасностью стало чрезвычайно сложной задачей для команд, работающих в гибридных и мультиоблачных средах. Командам безопасности приходится использовать ряд разрозненных инструментов и процессов, распределённых между локальными дата-центрами и различными...

11/08/2025Tufin, Статьи

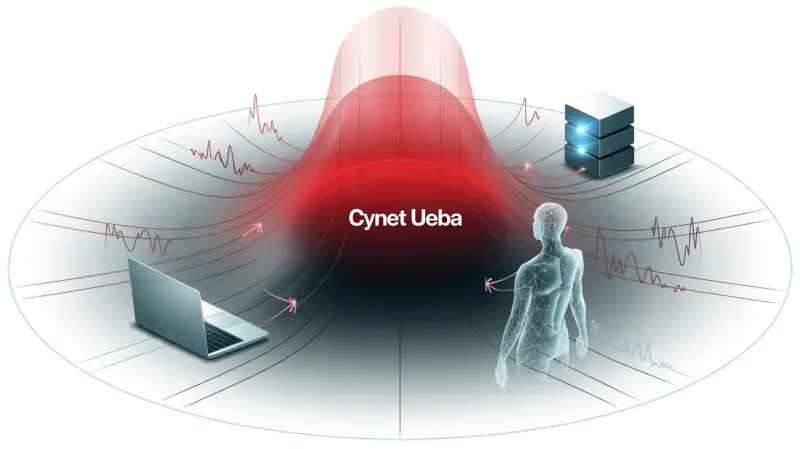

Надежная киберзащита удаленной работы: решения Cynet.

Переход на удаленную работу стал реальностью для многих компаний, но вместе с удобством возникла и повышенная уязвимость к киберугрозам. Защита корпоративных данных в условиях распределенной рабочей силы – задача, требующая...

27/06/2025Cynet, Новости, Статьи

Утечка данных: Ваш план быстрого реагирования и защиты

Когда речь заходит о защите цифровых активов, нельзя недооценивать проактивный подход. Кибербезопасность сегодня – это не просто установка антивируса, а комплексная система, включающая в себя, в том числе, иплан реагирования...

26/06/2025Cynet, Новости, Статьи

Защита от фишинга: советы, инструменты и решения Cynet

Как не стать жертвой фишинга: эффективные методы и современные инструменты защиты Фишинг – это одна из самых распространенных и опасных угроз в современном цифровом мире. Злоумышленники постоянно совершенствуют свои методы,...

25/06/2025Cynet, Новости, Статьи

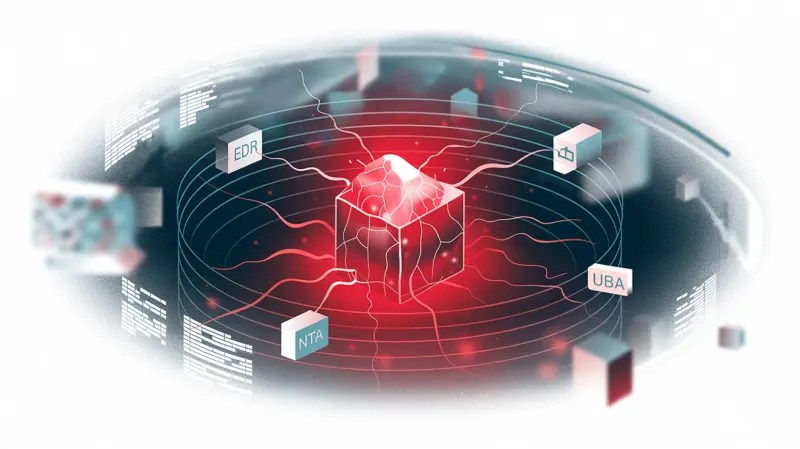

Защита от инсайдеров: методы Cynet для выявления угроз

Обнаружение инсайдерских угроз: методы и технологии защиты вашей организации В современном цифровом мире, где данные стали ценнейшим активом, внешние кибератаки представляют собой серьезную опасность. Однако не стоит забывать и о...

24/06/2025Cynet, Новости, Статьи

Надежная защита от ransomware: решения и лучшие практики

В современном цифровом мире, где киберугрозы становятся все более изощренными и масштабными,защита от программ-вымогателей (ransomware) выходит на первый план. Эти вредоносные программы способны парализовать работу целых организаций, шифруя критически важные...

23/06/2025Cynet, Новости, Статьи

Защита NAT: Как трансляция адресов усиливает кибербезопасность

Введение в Network Address Translation для укрепления кибербезопасности В современном цифровом мире, где киберугрозы становятся все более изощренными и распространенными, обеспечение безопасности сети является приоритетной задачей для любой организации. Одним...

22/06/2025Cynet, Новости, Статьи

Безопасность учетной записи Microsoft: полное руководство

Что такое учетная запись Microsoft в контексте безопасности В современном цифровом мире, где все больше аспектов нашей жизни переходит в онлайн, обеспечение безопасности учетной записи становится критически важным. Учетная запись...

21/06/2025Cynet, Новости, Статьи

Защита мобильных данных: Обзор MDM решений и технологий

В современном мире, где мобильные устройства играют ключевую роль в бизнес-процессах, обеспечение их безопасности и управляемости становится критически важной задачей. Решением этой задачи является MDM, или Mobile Device Management. Что...

20/06/2025Cynet, Новости, Статьи