Введение в Network Address Translation для укрепления кибербезопасности

В современном цифровом мире, где киберугрозы становятся все более изощренными и распространенными, обеспечение безопасности сети является приоритетной задачей для любой организации. Одним из ключевых инструментов в арсенале специалистов по кибербезопасности является NAT, или Network Address Translation (трансляция сетевых адресов).Что такое NAT, как он работает и какое значение имеет для безопасности вашей сети? В этой статье мы подробно рассмотримпринцип работы NAT и его роль в укреплении периметра безопасности, особенно в контексте решений кибербезопасности, предлагаемых компанией Cynet. Мы также рассмотрим, как решения Cynet используют NAT для защиты от современных киберугроз.

NAT: Основы и принцип работы

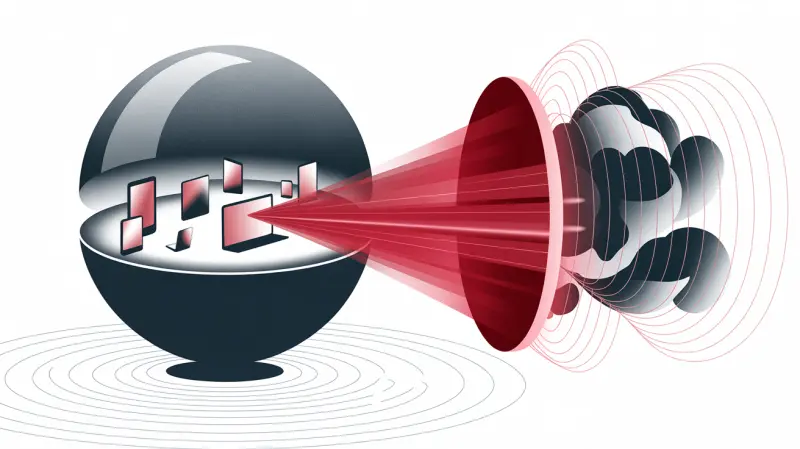

NAT protocol (протокол трансляции сетевых адресов) – это метод, используемый в сетевых устройствах, таких как маршрутизаторы и межсетевые экраны, для преобразования IP-адресов. Основная функция NAT заключается в том, чтобы позволить нескольким устройствам в частной сети, использующим частные IP-адреса, совместно использовать один или несколько публичных IP-адресов для связи с внешним миром, например, с интернетом.

Как работает NAT: подробное описание

Принцип работы NAT относительно прост, но его влияние на безопасность сети огромно. Вот основные этапы работы NAT:

- Устройство в частной сети отправляет запрос на внешний сервер.

- Маршрутизатор, выполняющий NAT, перехватывает этот запрос.

- Маршрутизатор заменяет частный IP-адрес отправителя на свой публичный IP-адрес.

- Маршрутизатор также изменяет номер порта отправителя и сохраняет соответствие между частным IP-адресом, портом и публичным IP-адресом, портом в таблице NAT.

- Запрос отправляется во внешний мир с публичным IP-адресом маршрутизатора.

- Когда внешний сервер отправляет ответ, он приходит на публичный IP-адрес маршрутизатора.

- Маршрутизатор, основываясь на таблице NAT, определяет, какому устройству в частной сети предназначен этот ответ.

- Маршрутизатор заменяет публичный IP-адрес получателя на частный IP-адрес устройства и пересылает ответ соответствующему устройству.

Преимущества и недостатки использования NAT

Использование NAT дает ряд значительных преимуществ, но также имеет и определенные недостатки.

Преимущества:

- Маскировка внутренних IP-адресов это повышает безопасность сети, скрывая внутреннюю структуру сети от внешних злоумышленников. Они не могут напрямую атаковать отдельные устройства в сети, так как видят только публичный IP-адрес маршрутизатора.

- Экономия IP-адресов благодаря NAT, организации могут использовать ограниченное количество публичных IP-адресов для большего числа устройств в своей сети. Это особенно актуально в условиях дефицита IPv4-адресов.

- Упрощение управления сетью NAT позволяет внутренней сети использовать частные IP-адреса без необходимости перенастройки при изменении публичного IP-адреса.

Недостатки:

- Сложности с некоторыми приложениями некоторые приложения, особенно те, которые требуют прямого подключения между устройствами, могут испытывать проблемы при работе через NAT.

- Затраты ресурсов маршрутизатора выполнение NAT требует вычислительных ресурсов маршрутизатора, что может повлиять на производительность сети при больших нагрузках.

- Сложность траблшутинга отладка сетевых проблем может быть сложнее, так как необходимо учитывать преобразования адресов, выполняемые NAT.

Роль NAT в решениях кибербезопасности Cynet

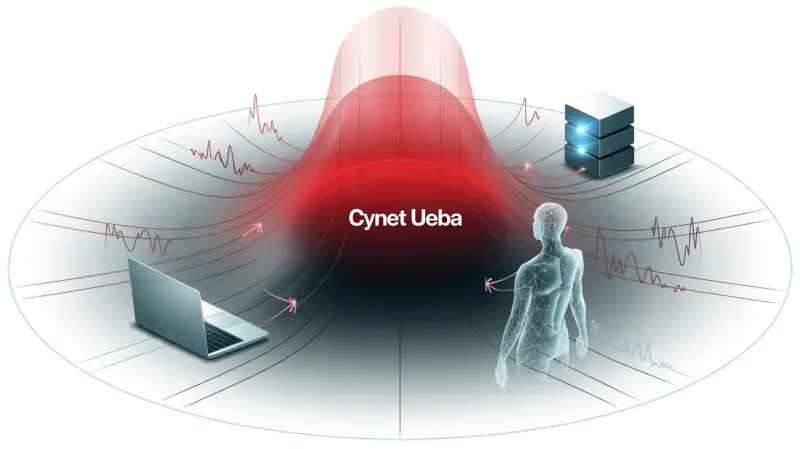

Компания Cynet активно используетNAT protocol в своих решениях для кибербезопасности, чтобы обеспечить комплексную защиту сети от современных угроз. Решения Cynet интегрируют NAT с другими технологиями безопасности, такими как межсетевые экраны, системы обнаружения вторжений (IDS) и системы предотвращения вторжений (IPS), для создания многоуровневой защиты.

Интеграция NAT с другими технологиями безопасности

Решения Cynet используют NAT в сочетании с другими технологиями безопасности для обеспечения более эффективной защиты сети. Вот несколько примеров:

- Межсетевые экраны с поддержкой NAT они позволяют фильтровать трафик на основе правил, применяемых к публичным IP-адресам, скрывая внутреннюю структуру сети и предотвращая несанкционированный доступ.

- IDS/IPS с интеграцией NAT системы обнаружения и предотвращения вторжений могут анализировать трафик, проходящий через NAT, и выявлять подозрительную активность, даже если злоумышленник пытается скрыть свои действия за публичным IP-адресом.

- VPN-туннели через NAT решения Cynet поддерживают создание VPN-туннелей через NAT, обеспечивая безопасное подключение удаленных пользователей и филиалов к корпоративной сети.

Преимущества использования решений Cynet с поддержкой NAT

Использование решений Cynet, которые интегрируют NAT, дает ряд преимуществ для организаций, стремящихся обеспечить высокий уровень кибербезопасности:

- Улучшенная защита от угроз решения Cynet используют NAT для маскировки внутренних IP-адресов, усложняя злоумышленникам задачу проникновения в сеть и нанесения ущерба.

- Централизованное управление безопасностью решения Cynet предоставляют централизованную платформу для управления всеми аспектами безопасности сети, включая NAT, межсетевые экраны, IDS/IPS и другие технологии.

- Автоматизация безопасности решения Cynet автоматизируют многие задачи, связанные с безопасностью сети, освобождая ИТ-специалистов от рутинных операций и позволяя им сосредоточиться на более важных задачах.

- Соответствие нормативным требованиям решения Cynet помогают организациям соответствовать нормативным требованиям в области кибербезопасности, таким как GDPR, HIPAA и PCI DSS.

Распространенные ошибки при настройке NAT и способы их избежать

Неправильная настройка NAT может привести к серьезным проблемам с безопасностью и доступностью сети. Важно знатьчто такое NAT, чтобы понимать, как он должен быть настроен правильно. Вот некоторые распространенные ошибки и способы их избежать:

- Неправильная настройка правил переадресации портов это может привести к тому, что определенные сервисы будут недоступны извне или наоборот, будут доступны несанкционированным лицам.

- Решение: Тщательно планируйте правила переадресации портов и регулярно проверяйте их на соответствие потребностям бизнеса. Используйте принцип наименьших привилегий, предоставляя доступ только к тем сервисам, которые действительно необходимы.

- Использование слабых паролей для управления NAT это может позволить злоумышленникам получить доступ к настройкам NAT и изменить их в своих интересах.

- Решение: Используйте надежные пароли для управления NAT и регулярно меняйте их. Включите двухфакторную аутентификацию для дополнительной защиты.

- Отсутствие мониторинга NAT это может привести к тому, что вы не заметите подозрительную активность, связанную с NAT, например, попытки сканирования портов или атаки на уязвимые сервисы.

- Решение: Настройте мониторинг NAT и получайте уведомления о подозрительной активности. Используйте инструменты анализа трафика для выявления аномалий.

NAT и будущее кибербезопасности: что нас ждет

Принцип работы NAT и его применение в кибербезопасности продолжают развиваться. С появлением новых технологий и угроз, NAT будет играть все более важную роль в защите сетей.

IPv6 и NAT

Переход на IPv6, который предлагает гораздо больше IP-адресов, чем IPv4, может показаться, что потребность в NAT снизится. Однако NAT все еще будет полезен для обеспечения безопасности и маскировки внутренних IP-адресов.

NAT и облачные технологии

В облачных средах NAT используется для обеспечения безопасного доступа к облачным ресурсам и для защиты от атак извне. Решения Cynet предлагают интеграцию с облачными платформами, позволяя использовать NAT для защиты облачных ресурсов.

NAT и IoT

С ростом числа устройств Интернета вещей (IoT), NAT становится все более важным для защиты этих устройств от атак. Решения Cynet предлагают решения для защиты IoT-устройств с использованием NAT и других технологий безопасности.

В заключение, Network Address Translation (NAT) играет критически важную роль в современной кибербезопасности. Пониманиечто такое NAT, как он работает и как его правильно настраивать, необходимо для защиты вашей сети от современных угроз. Решения компании Cynet предлагают комплексный подход к безопасности, интегрируя NAT с другими технологиями, такими как межсетевые экраны, IDS/IPS и VPN, для обеспечения многоуровневой защиты.

Свяжитесь с нами, чтобы узнать больше о том, как решения Cynet могут помочь вам укрепить вашу кибербезопасность с помощью эффективного использования NAT.

Часто задаваемые вопросы на тему: Как трансляция адресов усиливает кибербезопасность

-

Что такое NAT (Network Address Translation) и как он работает?

NAT (трансляция сетевых адресов) - это метод преобразования IP-адресов, используемый для того, чтобы позволить нескольким устройствам в частной сети с частными IP-адресами совместно использовать один или несколько публичных IP-адресов для связи с внешним миром, например, с интернетом. Маршрутизатор заменяет частный IP-адрес отправителя на свой публичный, а также изменяет номер порта, сохраняя соответствие в таблице NAT.

-

В чем основное преимущество использования NAT с точки зрения кибербезопасности?

Основное преимущество - маскировка внутренних IP-адресов. Это повышает безопасность сети, скрывая внутреннюю структуру от злоумышленников. Они видят только публичный IP-адрес маршрутизатора, что затрудняет прямые атаки на отдельные устройства в сети.

-

Какие недостатки могут возникнуть при использовании NAT?

Сложности с некоторыми приложениями, особенно теми, которые требуют прямого подключения между устройствами. Также NAT требует вычислительных ресурсов маршрутизатора, что может повлиять на производительность, и усложняет отладку сетевых проблем.

-

Как компания Cynet использует NAT в своих решениях для кибербезопасности?

Cynet интегрирует NAT с другими технологиями безопасности, такими как межсетевые экраны, системы обнаружения и предотвращения вторжений (IDS/IPS), для создания многоуровневой защиты сети. Это позволяет более эффективно фильтровать трафик и выявлять подозрительную активность.

-

Какие распространенные ошибки допускают при настройке NAT и как их избежать?

Неправильная настройка правил переадресации портов (тщательно планируйте и проверяйте правила). Использование слабых паролей для управления NAT (используйте надежные пароли и двухфакторную аутентификацию). Отсутствие мониторинга NAT (настройте мониторинг и анализ трафика для выявления аномалий).

-

Сохранится ли необходимость в NAT при переходе на IPv6?

Да, несмотря на большее количество IP-адресов в IPv6, NAT все еще будет полезен для обеспечения безопасности и маскировки внутренних IP-адресов.

-

Как NAT применяется в облачных технологиях?

В облачных средах NAT используется для обеспечения безопасного доступа к облачным ресурсам и защиты от внешних атак. Решения Cynet предлагают интеграцию с облачными платформами для защиты облачных ресурсов.

-

Какую роль играет NAT в защите устройств Интернета вещей (IoT)?

С ростом числа IoT-устройств NAT становится все более важным для их защиты от атак. Решения Cynet предлагают решения для защиты IoT-устройств с использованием NAT и других технологий безопасности.

-

Каковы преимущества использования решений Cynet с поддержкой NAT?

Улучшенная защита от угроз за счет маскировки IP-адресов, централизованное управление безопасностью, автоматизация безопасности и соответствие нормативным требованиям.

-

Какие еще технологии безопасности компания Cynet интегрирует с NAT?

Межсетевые экраны, системы обнаружения вторжений (IDS), системы предотвращения вторжений (IPS) и VPN-туннели.